Na zakupy w internetowych sklepach do końca roku wydamy 5 mld USD. Już połowa internautów (ponad 100 mln potencjalnych klientów, w tym ponad 500 tys. w Polsce) zainteresowana jest operacjami bankowymi dokonywanymi za pomocą Internetu. Motorem rozwoju sieci stała się działalność komercyjna, bardzo mocno związana z obrotem pieniędzmi. Niestety, tam, gdzie są pieniądze, pojawiają się przestępcy

Tempo rozwoju sektora związanego z technologią informacyjną (Information Technology - IT) jest dziś dwa razy większe niż w pozostałych branżach. W tym stworzonym przez globalną sieć sektorze zatrudnionych jest ok. 7,5 mln osób, których zarobki są o 65 proc. wyższe od przeciętnych (wynoszą 40-120 tys. USD rocznie). Przewiduje się, że w 2002 r. internetowy rynek wart będzie 1,2 bln USD (w 1998 r. - ok. 75 mld USD, dwa razy więcej niż w 1997 r. ). Taka dynamika rozwoju technologii informacyjnych jest efektem coraz silniejszego powiązania z biznesem.

Przestępców komputerowych coraz częściej udaje się schwytać, ale tylko w niewielu krajach istnieją klarowne podstawy prawne umożliwiające ich karanie. Jednym z bardziej znanych ukaranych hakerów jest Kevin Poulsen, który po pięciu latach więzienia przez kolejne trzy lata nie może zbliżać się do komputerów pod groźbą surowej kary. Inny ujęty włamywacz to Kevin Mitnick - za popełnione przestępstwa wymierzono mu karę 200 lat więzienia. W lutym 1998 r. sąd Nowego Jorku skazał na trzy lata więzienia rosyjskiego matematyka Władimira Lewina, który w 1994 r. okradł Citibank, korzystając ze swojego komputera w Petersburgu i używając skradzionych haseł klientów. Lewin próbował przetransferować z banku na swoje konto ponad 12 mln USD, ale udało mu się przelać tylko 400 tys. USD.

Dyżurny pracownik jednego z dużych operatorów telekomunikacyjnych został pewnej nocy poinformowany, że wykręcając odpowiednią sekwencję cyfr, dzwoniący automatycznie uzyskuje kredyt na rozmowę telefoniczną w wysokości tysiąca dolarów. Autorem owego donosu był student, którego pokój w akademiku sąsiadował z publicznym aparatem telefonicznym, wykorzystywanym właśnie w ten sposób. Możliwość nielegalnego uzyskania kredytu zaprogramował na własne potrzeby jeden z projektantów nowoczesnej centrali telefonicznej. Wynikłe z tego powodu straty oszacowano na 30 mln USD. Przykład ten ilustruje bardzo trudną do wykrycia ideę "tylnych drzwi". Podobnie niełatwe jest wykrycie klasycznej już kradzieży "na salami", polegającej na odkładaniu mniejszych od grosza (także centa lub feniga) części transakcji na konto twórcy systemu komputerowego. Przestępstwa związane z komputerowymi włamaniami popełniane są najczęściej zdalnie, w domowym zaciszu.

Kolejnym sposobem włamywania się do komputerów za pośrednictwem Internetu są przysyłane przez hakerów niewinne listy z dołączonymi do nich (podobnie jak wirusy) krótkimi programami. Programy te po pewnym czasie uruchamiają się i "od środka" otwierają ich autorom elektroniczne zamki atakowanych systemów informatycznych.

Bardzo popularne jest "podsłuchiwanie" przez komputerowych przestępców ruchu informacyjnego. Operacja ta nie wymaga włamania do komputera. Haker instaluje odpowiednie oprogramowanie packet sniffers w komputerze podłączonym do naszej linii transmisji danych, a następnie cierpliwie obserwuje informacje biegnące do i z naszego komputera. Program ten - jak doskonale wytresowany w wykrywaniu narkotyków pies - wychwytuje informacje zawierające hasła internautów, numery kart kredytowych, nazwy produktów i wyróżnione nazwiska. Komplet danych przekazywany jest do dalszej analizy. Wobec narastających zagrożeń szczególnego znaczenia nabiera problem bezpieczeństwa sieci komputerowych. Bezpieczeństwo jest podstawowym warunkiem powodzenia wszystkich profesjonalnych zastosowań World Wide Web. Chodzi tu przede wszystkim o pewność, że komputerowe zasoby informacyjne nie zostaną zmienione (integralność), odczytane przez niepowołane osoby (poufność) bądź zniekształcone, co mogłoby ich adresatów wprowadzić w błąd (autentyczność). Wiedza hakerów zaczyna być doceniana przez ich ofiary. Po raz pierwszy oficjalnie nastąpiło to w lutym tego roku w USA. Michael Diamond, który włamał się w ciągu ostatnich lat do 363 głównych stron administracji USA, zgodził się wziąć udział w szkoleniach pracowników NASA, armii, Departamentu Energii i Departamentu Policji w Seattle. Do przedsięwzięć mających na celu zwiększenie bezpieczeństwa Internetu należą próby opracowania przepisów określających kary za czyny naruszające zasady operowania informacjami. Dotyczy to także naruszania praw autorskich materiałów publikowanych w sieci.

Jedną z pierwszych regulacji w tej dziedzinie jest przyjęty w Stanach Zjednoczonych No Electronic Theft Act. Prawo to ma służyć walce z internetowym piractwem - nielegalnym kopiowaniem programów, muzyki i literatury, nawet jeśli nie miało ono na celu materialnych korzyści.

Podstawowe zabezpieczenie informacji zgromadzonych w systemach komputerowych stanowią hasła. Są one indywidualnymi kluczami do naszych prywatnych zasobów i narzędzi elektronicznej wymiany informacji (podobnie jak PIN umożliwiający podjęcie gotówki z bankomatu). Hakerzy są nadzwyczaj sprawni i cierpliwi w zgadywaniu lub "podglądaniu" cudzych haseł. Od tego zazwyczaj zaczynają swoją "pracę".

Komputerowi włamywacze liczą na beztroskę nowych użytkowników systemów, słusznie zresztą spodziewając się, że przynajmniej część "fabrycznych" haseł zainstalowanych przez administratorów lub producentów systemu nie zostanie zmieniona przez użytkownika. Problem polega na tym, że praktycznie każda usługa sieci, np. poczta elektroniczna, wymaga posługiwania się hasłem. Tylko ono otwiera skrzynkę pocztową właściciela, stanowiąc jedną z form zabezpieczenia poufności korespondencji internetowej. Zazwyczaj administratorzy skrzynek poczty elektronicznej nadają te same, z założenia tymczasowe hasła wszystkim nowym użytkownikom, np. "new". Oczywiście, sugerowana jest szybka zmiana hasła przez właściciela nowej elektronicznej skrzynki pocztowej. Operacja jest bardzo prosta, wystarczy bowiem napisać polecenie zmiany hasła i komputer natychmiast zapyta nas o nowe hasło. Najczęściej w odpowiedzi podajemy imię lub datę urodzenia kogoś z bliskich - a na to czekają hakerzy uzbrojeni w nasze życiorysy. Warto pamiętać o wymyślaniu oryginalnych haseł i częstym ich zmienianiu. Niektóre systemy wręcz wymuszają takie zmiany, jeśli nasze hasło pozostaje bez zmian na przykład przez miesiąc lub zawiera mniej niż osiem różnych znaków.

Inną powszechną formą obrony przed atakami hakerów są "zapory ogniowe"

(firewalls) stawiane pomiędzy naszym komputerem a siecią zewnętrzną. Informatyczna zapora ogniowa jest punktem kontroli wszystkich informacji, zarówno nadawanych, jak i odbieranych. Zadanie to wykonuje komputer z odpowiednim oprogramowaniem, pośrednicząc w przepływie informacji pomiędzy firmą a resztą świata. W idealnej sytuacji Internet i przestępcy komputerowi znajdują się za zaporą.

Do zabezpieczania elektronicznej korespondencji użytkowników Internetu z coraz większym powodzeniem wykorzystuje się kryptografię. Jej celem jest obrona przed modyfikacją informacji lub dostępem do nich niepowołanych osób. Uzyskuje się to przez szyfrowanie informacji, stosując tzw. klucze kodowe. Kryptografia staje się dziś jednym z najważniejszych przedsięwzięć budowniczych i opiekunów sieci. Firma Netscape Communications stworzyła narzędzie zapewniające prywatność i autentyczność cyfrowej komunikacji, wprowadzając Secure Sockets Layer protocol (SSL). Ważne jest, że korzystanie z tego narzędzia praktycznie nie wymaga od użytkownika żadnych zabiegów. Wszystkie operacje kodowania i dekodowania informacji odbywają się automatycznie. O powodzeniu nowych sposobów kodowania informacji świadczy zastosowanie nowej wersji SSL do operacji finansowych przez wiele poważnych banków. Pojawiły się także powszechnie dostępne programy do szyfrowania informacji przesyłanych między komputerami - PGP (Pretty Good Privacy) i PEM (Privacy Enhanced Mail).

Skuteczna kryptografia - ku zaskoczeniu i oburzeniu wielu internautów - skłoniła do podjęcia prób administracyjnego ograniczania możliwości kodowania przesyłanych elektronicznie informacji. Owe próby mają ułatwić władzy kontrolę elektronicznej korespondencji. Za oceanem, a także w niektórych krajach Europy (np. w Wielkiej Brytanii) ograniczenia w przesyłaniu zaszyfrowanych informacji polegają - w uproszczeniu - na zobowiązaniu osoby szyfrującej list, by klucz deszyfrujący przekazała "zaufanej stronie trzeciej" (Trusted Third Party - TTP). Zabieg ten ma umożliwić w uzasadnionych okolicznościach

(np. na podstawie nakazu sądowego) kontrolę zaszyfrowanej korespondencji osoby podejrzanej o zachowania sprzeczne z prawem.

Najczęściej takie działania uzasadnia się koniecznością ograniczenia dostępu do sieci terrorystom, pedofilom i innym przestępcom. Nie przekonuje to jednak uczestników gorącej dyskusji na ten temat za oceanem i w Wielkiej Brytanii. Na razie problem ten nie dotyczy internautów nad Wisłą. Jest już jednak analizowany w Brukseli.

Przestępców komputerowych coraz częściej udaje się schwytać, ale tylko w niewielu krajach istnieją klarowne podstawy prawne umożliwiające ich karanie. Jednym z bardziej znanych ukaranych hakerów jest Kevin Poulsen, który po pięciu latach więzienia przez kolejne trzy lata nie może zbliżać się do komputerów pod groźbą surowej kary. Inny ujęty włamywacz to Kevin Mitnick - za popełnione przestępstwa wymierzono mu karę 200 lat więzienia. W lutym 1998 r. sąd Nowego Jorku skazał na trzy lata więzienia rosyjskiego matematyka Władimira Lewina, który w 1994 r. okradł Citibank, korzystając ze swojego komputera w Petersburgu i używając skradzionych haseł klientów. Lewin próbował przetransferować z banku na swoje konto ponad 12 mln USD, ale udało mu się przelać tylko 400 tys. USD.

Dyżurny pracownik jednego z dużych operatorów telekomunikacyjnych został pewnej nocy poinformowany, że wykręcając odpowiednią sekwencję cyfr, dzwoniący automatycznie uzyskuje kredyt na rozmowę telefoniczną w wysokości tysiąca dolarów. Autorem owego donosu był student, którego pokój w akademiku sąsiadował z publicznym aparatem telefonicznym, wykorzystywanym właśnie w ten sposób. Możliwość nielegalnego uzyskania kredytu zaprogramował na własne potrzeby jeden z projektantów nowoczesnej centrali telefonicznej. Wynikłe z tego powodu straty oszacowano na 30 mln USD. Przykład ten ilustruje bardzo trudną do wykrycia ideę "tylnych drzwi". Podobnie niełatwe jest wykrycie klasycznej już kradzieży "na salami", polegającej na odkładaniu mniejszych od grosza (także centa lub feniga) części transakcji na konto twórcy systemu komputerowego. Przestępstwa związane z komputerowymi włamaniami popełniane są najczęściej zdalnie, w domowym zaciszu.

Kolejnym sposobem włamywania się do komputerów za pośrednictwem Internetu są przysyłane przez hakerów niewinne listy z dołączonymi do nich (podobnie jak wirusy) krótkimi programami. Programy te po pewnym czasie uruchamiają się i "od środka" otwierają ich autorom elektroniczne zamki atakowanych systemów informatycznych.

Bardzo popularne jest "podsłuchiwanie" przez komputerowych przestępców ruchu informacyjnego. Operacja ta nie wymaga włamania do komputera. Haker instaluje odpowiednie oprogramowanie packet sniffers w komputerze podłączonym do naszej linii transmisji danych, a następnie cierpliwie obserwuje informacje biegnące do i z naszego komputera. Program ten - jak doskonale wytresowany w wykrywaniu narkotyków pies - wychwytuje informacje zawierające hasła internautów, numery kart kredytowych, nazwy produktów i wyróżnione nazwiska. Komplet danych przekazywany jest do dalszej analizy. Wobec narastających zagrożeń szczególnego znaczenia nabiera problem bezpieczeństwa sieci komputerowych. Bezpieczeństwo jest podstawowym warunkiem powodzenia wszystkich profesjonalnych zastosowań World Wide Web. Chodzi tu przede wszystkim o pewność, że komputerowe zasoby informacyjne nie zostaną zmienione (integralność), odczytane przez niepowołane osoby (poufność) bądź zniekształcone, co mogłoby ich adresatów wprowadzić w błąd (autentyczność). Wiedza hakerów zaczyna być doceniana przez ich ofiary. Po raz pierwszy oficjalnie nastąpiło to w lutym tego roku w USA. Michael Diamond, który włamał się w ciągu ostatnich lat do 363 głównych stron administracji USA, zgodził się wziąć udział w szkoleniach pracowników NASA, armii, Departamentu Energii i Departamentu Policji w Seattle. Do przedsięwzięć mających na celu zwiększenie bezpieczeństwa Internetu należą próby opracowania przepisów określających kary za czyny naruszające zasady operowania informacjami. Dotyczy to także naruszania praw autorskich materiałów publikowanych w sieci.

Jedną z pierwszych regulacji w tej dziedzinie jest przyjęty w Stanach Zjednoczonych No Electronic Theft Act. Prawo to ma służyć walce z internetowym piractwem - nielegalnym kopiowaniem programów, muzyki i literatury, nawet jeśli nie miało ono na celu materialnych korzyści.

Podstawowe zabezpieczenie informacji zgromadzonych w systemach komputerowych stanowią hasła. Są one indywidualnymi kluczami do naszych prywatnych zasobów i narzędzi elektronicznej wymiany informacji (podobnie jak PIN umożliwiający podjęcie gotówki z bankomatu). Hakerzy są nadzwyczaj sprawni i cierpliwi w zgadywaniu lub "podglądaniu" cudzych haseł. Od tego zazwyczaj zaczynają swoją "pracę".

Komputerowi włamywacze liczą na beztroskę nowych użytkowników systemów, słusznie zresztą spodziewając się, że przynajmniej część "fabrycznych" haseł zainstalowanych przez administratorów lub producentów systemu nie zostanie zmieniona przez użytkownika. Problem polega na tym, że praktycznie każda usługa sieci, np. poczta elektroniczna, wymaga posługiwania się hasłem. Tylko ono otwiera skrzynkę pocztową właściciela, stanowiąc jedną z form zabezpieczenia poufności korespondencji internetowej. Zazwyczaj administratorzy skrzynek poczty elektronicznej nadają te same, z założenia tymczasowe hasła wszystkim nowym użytkownikom, np. "new". Oczywiście, sugerowana jest szybka zmiana hasła przez właściciela nowej elektronicznej skrzynki pocztowej. Operacja jest bardzo prosta, wystarczy bowiem napisać polecenie zmiany hasła i komputer natychmiast zapyta nas o nowe hasło. Najczęściej w odpowiedzi podajemy imię lub datę urodzenia kogoś z bliskich - a na to czekają hakerzy uzbrojeni w nasze życiorysy. Warto pamiętać o wymyślaniu oryginalnych haseł i częstym ich zmienianiu. Niektóre systemy wręcz wymuszają takie zmiany, jeśli nasze hasło pozostaje bez zmian na przykład przez miesiąc lub zawiera mniej niż osiem różnych znaków.

Inną powszechną formą obrony przed atakami hakerów są "zapory ogniowe"

(firewalls) stawiane pomiędzy naszym komputerem a siecią zewnętrzną. Informatyczna zapora ogniowa jest punktem kontroli wszystkich informacji, zarówno nadawanych, jak i odbieranych. Zadanie to wykonuje komputer z odpowiednim oprogramowaniem, pośrednicząc w przepływie informacji pomiędzy firmą a resztą świata. W idealnej sytuacji Internet i przestępcy komputerowi znajdują się za zaporą.

Do zabezpieczania elektronicznej korespondencji użytkowników Internetu z coraz większym powodzeniem wykorzystuje się kryptografię. Jej celem jest obrona przed modyfikacją informacji lub dostępem do nich niepowołanych osób. Uzyskuje się to przez szyfrowanie informacji, stosując tzw. klucze kodowe. Kryptografia staje się dziś jednym z najważniejszych przedsięwzięć budowniczych i opiekunów sieci. Firma Netscape Communications stworzyła narzędzie zapewniające prywatność i autentyczność cyfrowej komunikacji, wprowadzając Secure Sockets Layer protocol (SSL). Ważne jest, że korzystanie z tego narzędzia praktycznie nie wymaga od użytkownika żadnych zabiegów. Wszystkie operacje kodowania i dekodowania informacji odbywają się automatycznie. O powodzeniu nowych sposobów kodowania informacji świadczy zastosowanie nowej wersji SSL do operacji finansowych przez wiele poważnych banków. Pojawiły się także powszechnie dostępne programy do szyfrowania informacji przesyłanych między komputerami - PGP (Pretty Good Privacy) i PEM (Privacy Enhanced Mail).

Skuteczna kryptografia - ku zaskoczeniu i oburzeniu wielu internautów - skłoniła do podjęcia prób administracyjnego ograniczania możliwości kodowania przesyłanych elektronicznie informacji. Owe próby mają ułatwić władzy kontrolę elektronicznej korespondencji. Za oceanem, a także w niektórych krajach Europy (np. w Wielkiej Brytanii) ograniczenia w przesyłaniu zaszyfrowanych informacji polegają - w uproszczeniu - na zobowiązaniu osoby szyfrującej list, by klucz deszyfrujący przekazała "zaufanej stronie trzeciej" (Trusted Third Party - TTP). Zabieg ten ma umożliwić w uzasadnionych okolicznościach

(np. na podstawie nakazu sądowego) kontrolę zaszyfrowanej korespondencji osoby podejrzanej o zachowania sprzeczne z prawem.

Najczęściej takie działania uzasadnia się koniecznością ograniczenia dostępu do sieci terrorystom, pedofilom i innym przestępcom. Nie przekonuje to jednak uczestników gorącej dyskusji na ten temat za oceanem i w Wielkiej Brytanii. Na razie problem ten nie dotyczy internautów nad Wisłą. Jest już jednak analizowany w Brukseli.

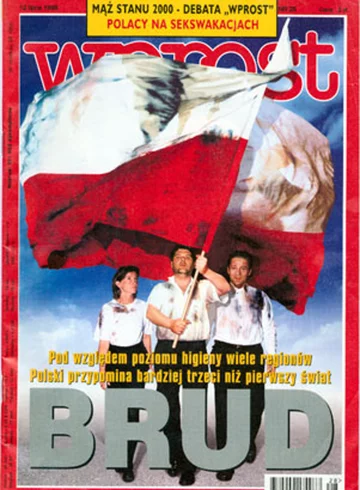

Więcej możesz przeczytać w 28/1998 wydaniu tygodnika Wprost .

Archiwalne wydania tygodnika Wprost dostępne są w specjalnej ofercie WPROST PREMIUM oraz we wszystkich e-kioskach i w aplikacjach mobilnych App Store i Google Play.